思科 RV082 VPN应用配置

思科(Cisco) RV082 VPN应用配置实例(详细步骤)

当你公司新成立的某个部门需要接入企业的VPN网络时,这个新部门办公室首先要有一个小型的路由器,比如思科的WRT54G,以下我们提到这个接入层路由器时就以WRT54G代替。办公室的终端要通过接入层路由器连接到VPN网络,首先我们要把WRT54G连接到RV082,通常有以下两种方式:

一种方式是用一根网线连接WRT54G的WAN口到RV082的LAN口(LAN-WAN),另一种方式就是直接连接WRT54G和RV082的LAN口(LAN-LAN)。

我们先说第一种方式((LAN-WAN)。

思科LINKSYS系列的路由器默认IP一般都是192.168.1.1。如果WRT54G和RV082的本地IP都是192.168.1.1,那肯定是没法连在一起的;所以我们要先把WRT54G的IP地址改一下。

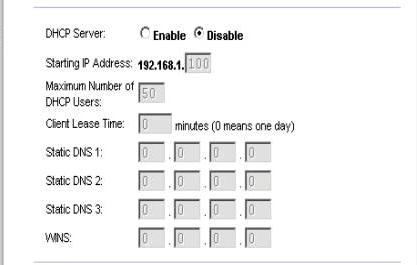

进入WRT54G的配置界面,修改IP地址为192.168.2.1(图1),子网掩码不要动,保存退出。

好了,现在RV082和WRT54G已经不在同一网段了,我们可以把WRT54G和WRT54G连接起来了。 如果是采用第二种方式(LAN-LAN),首先还是要修改WRT54G的默认IP地址,但这次不是改到不同的网段,这次是要让它们在同一个网段(为什么?因为LAN-LAN嘛,呵呵!),我们就改为192.168.1.2吧(图2)。

思科 RV082 VPN应用配置

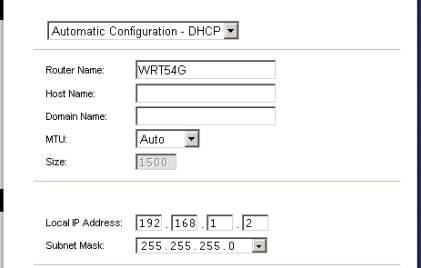

这里有一个注意的地方,就是要把WRT54G的DHCP关闭,同时对接入它的起始地址和最大DHCP用户数进行设定(图3)。

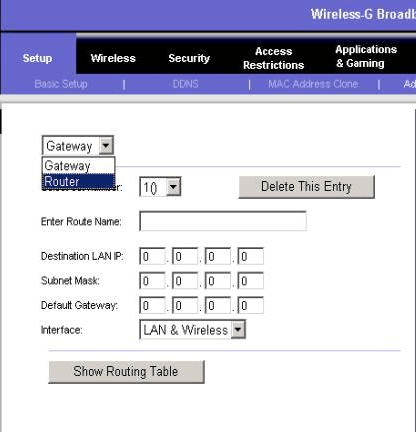

在这种方式下,WRT54G所起到的仅仅是一个接入点的作用,VPN终端的IP地址都由RV082直接分配,所以我们还要把WRT54G的工作模式由路由器(router)模式切换到网关(Gateway)模式(图4)。

思科 RV082 VPN应用配置

到此为止,基础配置已经完成。我们把RV082LAN口连接到WRT54G的任意一个LAN口,然后笔记本无线连接到WRT54G(当然用网线也可以),就可以正常获取IP地址了。

显然,第二种方式要麻烦一些,不过第一种方式占用了接入层路由器的一个WAN口。

公司有两个办公地点,需要互通,有一个简单的解决方案就是用:vpn路由器。

设备要求,只要是带vpn功能的路由器都可以。最好选择同样的品牌型号。这里用的是Cisco RV082 8-port 10/100 VPN Router – Dual WAN和Cisco RV042 4-port 10/100 VPN Router – Dual WAN。都是linksys的,主要区别一个是八口,一个是四口。不碍事。

分别将两个路由器接入到两个局域网中,确定可以上网。vpn功能连接的是不同的网段,所以将两地的局域网ip段设成不一样的。如A办公室为:192.168.0.1,B办公室为192.168.1.1,子网掩码均为255.255.255.0。还有接入点尽量带固定的ip地址。

A办公室设备为Cisco RV042 4-port 10/100 VPN Router – Dual WAN。

登陆A办公室的路由器192.168.0.1,进入vpn栏,选择Gateway to Gateway 开始设置。Gateway to Gateway 就是网关到网关的意思啦。vpn路由器到vpn路由器。

Tunnel No. 是通道编号,自动的,不用设置。

Tunnel Name 通道名称,随便写一个方便自己记的就可以了。

Interface 接入口,因为路由器是有两个接入口的,所以需要选择。只接入一条线的话,通常都用wan1. Enable 勾上就可以了。

Edit the Tunnel 就完成了。

接下来是Local Group Setup

Local Security Gateway Type 本地通道类型,分五种,这里不详细解释,推荐用ip only。 IP address 默认本地ip,和上一个设置关联。

Local Security Group Type 本地组类型,有三类,ip,subnet,ip range,推荐使用subnet。

IP address 和上一个设置关联,输入本地的ip网段,如本地是192.168.0.1,这里就填写192.168.0.0。

Subnet Mask 关联设置,通常是255.255.255.0。

远程设置 Remote Group Setup

Remote Security Gateway Type 五种类型,推荐使用ip only。

ip address 输入远程路由器的固定ip地址。

Remote Security Group Type 推荐使用subnet。

IP address 不用多说了吧,输入远程的ip网段,如远程是192.168.1.1,这里就填写192.168.1.0。 Subnet Mask 应该只带怎么设置了。

IPSec Setup 按默认处理。需要注意的是Preshared Key,两边路由器中的设置要一样的。在192.168.0.1中设置了123456,那么在192.168.1.1中也要设置123456。

advanced设置中,第三项Keep-Alive打钩,第七项Dead Peer Detection (DPD) Interval 10 seconds打钩。其他的就不用。

A办公室就设置好了,B办公室中设置方法基本相同。就是将本地、远程对换。设置完了不要忘了保存。 然后在vpn,Summary中就可以看到设置好的通道。Tunnel Test下有一个connect按钮,点一下就变成disconnect。不断开就说明连接成功了。

检查一下,无论在A办公室还是在B办公室,都可以打开192.168.0.1、192.168.1.1,两地可以互相访问了。